フィッシングキット収集 2018年3月分まとめ

3月はできる限りフィッシングサイトから入手できたフィッシングキットのメモを残しましたので公開してみます。

Twitterの方でもほぼ毎日入手できたフィッシングキットの報告を行っており、その1か月間のまとめとなります。

※3月は表の作成に試行錯誤したので3月12日から3月31日分までのものとなります。

フィッシングサイトはTwitter上で報告されているものを毎日24時間分検索して見つけたものとなります。

その中でフィッシングキットを入手できたものをExcel表としてメモしており、以下がその統計です。

合計164個のフィッシングキットを入手しました。

その中でもDocuSign、Microsoft、DropBox系のフィッシングキットが上位を占めています。

1つのブランドにおけるキットも複数存在しているため、DocuSign、Microsoft、DropBox系のキットは種類ごとに分けて統計を取ってみました。

DocuSign系フィッシングキット

5種類のフィッシングキットを入手しています。

1番多く入手した「DocuSign1」は以下のようなフィッシングサイトです。

フィッシングキットを入手できなかったフィッシングサイトでも、このパターンはよく見かけました。

Microsoft系フィッシングキット

15種類のフィッシングキットを入手しています。

1番多く入手した「DocuSign7」は以下のようなフィッシングサイトです。

Microsoft系のフィッシングサイトはこのパターンが多いのですが、画像の右下を見るとコピーライトが2017になっているのがお分かりになるでしょうか?

この部分が2016のものや2018のものがあり、それも異なるパターンとして集計しているためMicrosoft系のキットは種類が多くなっています。

DropBox系フィッシングキット

11種類のフィッシングキットを入手しています。

1番多く入手した「DropBox1」は以下のようなフィッシングサイトです。

実はこのパターンのサイトも選択できるサービスが微妙に異なるものがちらほらあったりします。

1ヶ月フィッシングサイトを調査し、キットを多く入手できてはいませんがApple、PayPal、Bank of America系のフィッシングサイトが多く見受けられたように思います。

また、フィッシングサイトのURLを見るとWordPressやJoomla!などCMSの設定ファイルなどが記述されているディレクトリの直下がフィッシングサイトとなっているケースも多く見受けられました。これは第3者によってフィッシングキットを配置されているのではないかと考えられます。

個人的にはWebShellを見つけた時には嬉しかったですねw

あとはXAMPPの初期ページからphpMyAdminの管理ページに行けたり、Joomla!のインストールが行えるようになってたりだとか、、、。

180209今日のフィッシングキット

今日は時間がないのでサクッと終わらせましょうw

今日は昨日と比較してもさらにフィッシングキット入手率が低い印象です。

フィッシングサイト自体は夜中にたくさん情報が出ていたのですが出勤時間には既にアクセスできないものが多数でした。

1 Office365

公開ディレクトリ→hxxp://golfgraffix[.]com/assets/

公開ディレクトリ→hxxp://findmyshort[.]net/labo/

1枚目のはコピーライトが2017年に対し、2枚目は2018年!

地味な違いですがこれは大きな進歩w

フィッシングキット→hxxps://claytonward[.]com[.]au/mz/360%203/index.html

フィッシングキットは「360.zip」が多いのですが稀に「360スペース数字.zip」的なものも見かけますね。

ーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーー

すみません。ちょっと時間がないためいったんここまでで公開します。

後日以降については修正します。

3 ???

公開ディレクトリ→hxxp://lifetime-whatsupp[.]com/

これは初めてみたフィッシングサイトです。

公開ディレクトリ→hxxp://myweblimited[.]net/

公開ディレクトリ→hxxp://purchase-gpc[.]com/

公開ディレクトリ→hxxp://lancetoland[.]ru/

公開ディレクトリ→hxxp://www[.]mcphersonsa[.]com/mike/Chase/

180208今日のフィッシングキット

こんにちは。

今日はフィッシングサイトそのものがあまり見つからなかったという印象ですねー。

見つけたと思っても既にリンクが存在していないことが多かったです。

1 DHL

ドイツの物流会社だそうです。DHLのフィッシングサイトは数種類見覚えがあるのですが、今回のパターンを見たのは初めてです。

ドイツの物流会社だそうです。DHLのフィッシングサイトは数種類見覚えがあるのですが、今回のパターンを見たのは初めてです。

DHL系のフィッシングキット入手も初めてのような気がします。

ログインを試みると正規のDHLに飛ばされます。

公開ディレクトリ→hxxp://www[.]onthespotmedia[.]info/wp-includes/widgets/ord/

2 Excel Online

度々現れるExcel Onlineさんw

デザインはかなり好きなんですが、以前見つけたキットを使用してみましたがうまく動作しませんでした。今回のキットはちゃんと動作するかな?

ログインを試みるとGIF画像が表示されます。えwって感じです。

公開ディレクトリ→hxxp://lenterasejahtera[.]com/zip/ok/

もう見飽きましたw

2日前に10個位キット入手しました。

ログインを試みるとメールアドレスか電話番号が聞かれます。私の環境では電話番号は何も入力できませんでした。

とりあえずメールアドレス欄に何か入れて送信すると正規のGoogle Driveに飛ばされます。

公開ディレクトリ→hxxps://www[.]texasvendit[.]com/plus/

4 Amazon

コピーライトが2016年と古めのキット利用者でしょうか?

せめて2018に変えてみてはいかがでしょうか。

ログインを試みると次の画面でクレジットカード、さらに次の画面で住所などが求められます。

入力された文字列は精査されていないのか、適当にいれても次に進むことができました。

最終的には正規のAmazonへ飛ばされました。

公開ディレクトリ→hxxp://www[.]servadata[.]com/treez/

5 Micosoft

ページを読み込むとアカウントが古いと言われます。

続いてログインするよう求められます。

そしてログインページ。ログインをするとKB4011123について解説した正規Microsoftのサポートページに飛ばされました。

公開ディレクトリ→hxxps://www[.]progeny[.]in/

6 OneDrive

これは初めて見たタイプのフィッシングサイトです。

様々なサービスのアカウントでログインできると見せかけています。

どのサービスのボタンを押しても別ウィンドウが立ち上がり、ログインを試みると謎のPDFファイルが表示されます。

公開ディレクトリ→hxxps://www[.]rjpacademy[.]com/mgt2018/

7 Apple

このタイプのフィッシングサイトは様々な言語のものが存在していますが、日本語のキットを入手したのは初めてです。

他言語のフィッシングキットで試しましたがXSSを簡単に行えます。

公開ディレクトリ1→hxxp://appidmsa-greece[.]com/secure1.appstore/

公開ディレクトリ2→hxxp://l-tunes-app-le-lcloud[.]com/acs/

8 Apple 2

続いてまたもAppleのフィッシングサイト。一見7のフィッシングサイトと似ていて画像が読まれてないだけかと思いきやログインを試みるとリカバリーナンバーを求められます。

なんだそりゃ。入力すると正規のAppleにそっくりなフィッシングサイトに飛ばされました。

公開ディレクトリ→hxxp://idmsa[.]apple[.]com[.]loginkey5554df45gf45df[.]sindikattrgovine[.]rs/

番外編

ちょっとカッコイイw

左右のメールアドレスっぽい文字列が動いてるんです。

これはキット欲しかったですw

180207今日のフィッシングキット

さて、本日もフィッシングキットを紹介します。

1 Yahoo!

アメリカYahoo!のフィッシングサイトだと思われます。

ログインを試みると正規のYahoo!に飛ばされます。

フィッシングキット→hxxp://oscaminhantes[.]com/wp-content/came/yh.zip

2 NETELLER

オンラインの金融機関だそうです。

初めて見ましたが検索すると日本でもサービスを提供しているみたいです。

公開ディレクトリ→hxxp://neteller-service[.]online/

3 Aol

アメリカの大手インターネットサービス会社らしいです。こちらも日本でサービスの提供を行っていました。フリーのメールアドレス作成したりできるのでしょうか?

公開ディレクトリ→hxxp://diverseofficespace[.]co[.]uk/aol/

他にもDropboxなど様々なキットを入手可能でしたが、これまでのものと同じであったり既にアクセスできないものもあるので省きます。

番外編

Windows Support

フィッシングサイトとは少し違いますがキットがダウンロードできる状態にあるので紹介します。海外アップローダなどの広告で目にすることが多いですよね。

音声再生、強制フルスクリーンなどどのように行っているか気になっていたので後日ソースコードの調査します。

公開ディレクトリ→hxxps://francessupportfr[.]club/

180205今日のフィッシングキット

こんにちは。

土日も数種類フィッシングキットを見かけましたが、色々と忙しかったので割愛で。

今日もまたフィッシングサイトを徘徊してフィッシングキットを見つけましたので紹介します。

1 Nexi Portal

初めて見たフィッシングサイトです。イタリアのCartaSi SpAという企業のフィッシングサイトみたいです。クレジットカード会社でしょうか?

適当に入力するとSMSにコード送信したから打ってねと言われるものの、電話番号も適当に入れているので検証はここまで

公開ディレクトリ→hxxps://www.lankabird[.]com/BizBeware/wp-includes/css/

2 Nexi

続いてまたもNexiのフィッシングサイト。こちらは純粋にメールアドレスとパスワードを入力するログイン画面。

適当に入力するとまた何やら色々と求められます。

先ほどの1と同じ挙動をしそうなのでこれ以上はやめときますw

公開ディレクトリ→hxxp://lankabird[.]com/greensuppliesonline/wp-content/cache/minify/000000/

3 謎のフィッシングサイトとPDF関連のフィッシングサイト

Twitterでフィッシングサイトの紹介していた時にも見たこのサイトは一体何のフィッシングサイトなのでしょうか?

メールアドレスを入力後「Verify」をクリックするとパスワードの入力が求めらます。

パスワード入力後は「Failed」と出て行き止まり。

ちなみにですが、このフィッシングサイトはユーザから入力されたメールアドレスが表示されているので少し細工すればXSSできそうですね。

今度、フィッシングキットをWebサーバで稼働させて試してみます。

公開ディレクトリ→hxxps://ninatapio[.]com/wp-includes/js/JAYm/

Adobeのフィッシングキットも同じディレクトリに配置されているのが判明。

PDFをダウンロードするにはメールアドレスを入力してねという感じでしょうか?

4 謎の矢印ボタンがあるAppleのフィッシングサイト

ぱっと見いつものApple系フィッシングサイトなのですが、パスワード入力欄の下に謎の矢印ボタンが。

クリックしてみると住所とか名前とか求められます。あ、やばいw

公開ディレクトリ→hxxp://applecgi[.]com/inc/

はい。今日は疲れたのでこんなところで。

180202今日のフィッシングキット

最近はフィッシングサイトを徘徊し、フィッシングキット(フィッシングサイトのソースコード)を集めるのにハマってます。

これまではTwitterに書いてたのですが、ツイート数が多くなるので1日分をこちらのブログに書いていきます。

1 Adobe PDF Online

Adobeにそんなページあったかな?というか背景がExcel。

稀に見るExcel Onlineの派生形でしょうか?

適当にメール・パスワード・電話番号を入力すると、ログイン成功を示すページが表示され謎のPDFが表示されます。

地味にAdobeの広告が登場しています。

公開ディレクトリ→hxxp://lbphemalkasa[.]org[.]in

2 Office365

フィッシングキットを追って1か月程度ですが、よく見るフィッシングサイトのうちの1つ。

2016年から更新されていないのでしょうか?

ログインを試みると正規のMicrosoftのログインページに飛ばされます。

公開ディレクトリはありませんが、フィッシングキットのファイル名は容易に推測可能です。

フィッシングキット→hxxp://www[.]alalia[.]ma/mail/office.zip

3 Dropbox

こちらは早朝にはアクセスできたものの現在はアクセス不可となっています。

Dropboxのフィッシングサイトは数種類見かけますが、こちらはよく見るタイプです。

毎回思うのですがこのデザインは本家からパクったものでしょうか?正規のログインページでは見たことない画像だなー。

以前にも同じサイトに来たことがあったのかもしれませんが、ファイル名に既視感。

サンタンデール銀行はスペインの銀行みたいです。

まるでスマホ専用ページをPCで見たかのようなゆったりとしたサイトです。

CPFとは一体何を表すのでしょうか?

入力できるのは「e」と数字のみであるようです。

適当に文字列を入力するとincorretと出ましたがincorrectの間違い?

こちらも公開ディレクトリはありませんでしたが、ファイル名推測でダウンロードできました。ファイルサイズが35MBと容量にビックリです。

フィッシングキット→hxxp://santander-conta-online[.]com/site.zip

5 Docusign

これまた最近毎日見るDocusignフィッシングサイトの1つですね。

ログイン方法が3つ選択できるようになっています。

3つともログインを試みましたが、パスワードが正しくないと表示されます。

「Other Email」を選択した場合には認証情報入力後、さらに電話番号の入力もさせられた後に上記のエラー画面が表示されました。

公開ディレクトリを探索しているとOffice 360のフィッシングサイトも見つけました。

ほとんど今日の2つ目のフィッシングサイトと同じなのですが右下部分が「2017 M1cr0s0ft」となぜがフィッシングサイトのドメイン名的なものになっています。

私の環境が悪いのか、パスワードは入力できますがメールアドレスの入力ができませんでした。

公開ディレクトリ→hxxp://eboux[.]ml

このタイプのフィッシングサイトは時々発見していましたが、フィッシングキット入手は初めてかもしれません。

ログインを試みると正規のGoogle Driveのページに飛ばされました。

公開ディレクトリ→hxxp://www[.]kranskotaren[.]se/wordpress/wp-content/log/

7 Yahoo

アメリカYahooのフィッシングサイトでしょうか。

コピーライトが2013年とこりゃまた古いやつです。

ログインを試みるとアカウントの更新に成功しましたと出ます。

え、アカウントの更新ではなくログインでは?

OKボタンを押すと正規のYahooへ飛ばされました。

また、こちらも公開ディレクトリを探索すると3つ目と同様のOffice 360のフィッシングサイトおよびキットの確認ができました。

公開ディレクトリ→hxxp://tangerinemap[.]com

あとは以下のフィッシングキットが存在していることをネットで見つけました。

hxxps://shomog[.]ml/777.zip

hxxp://adyainstitute[.]com/img/sponser/seller2/Mailerdaemon.zip

hxxp://adyainstitute[.]com/img/sponser/Buyer/linkedIn%20(1).zip

Raspberry Piを購入してダークウェブを構築してみました

ダークウェブを構築しようと思いRaspberry Pi 3を購入しました。

Webサーバの設定とか面倒なのでXAMPP入れてさっさと終わらせるつもりでしたが、Linux版のXAMPPは64bitしか公開されていません。

すっかり忘れていたのですが、Raspberry Piは32bit。あ、詰んだ。

環境作りに何かと苦戦しましたし、雪で会社から早く帰って来たので自分用にもメモ

として残しておきます。

サーバやSQLサーバのインストールなどは全てRaspbian標準のレポジトリからapt-getしたので、最新版ではないものがインストールされている場合がありますがご了承ください。

環境

Raspberry Pi3 ModelB

OS:RASPBIAN STRETCH WITH DESKTOP(2017年11月29日にリリースされたもの)

インストールするもの

Apache 2

PHP 7.0

Tor

手順1 サーバのリスト入手と更新

まずは以下のコマンドでapt-getが利用するサーバ情報の入手と更新を行います。

sudo apt-get update

sudo apt-get upgrade

2018年1月22日段階では上記更新を行わなかった際、Torのインストールに失敗しました。

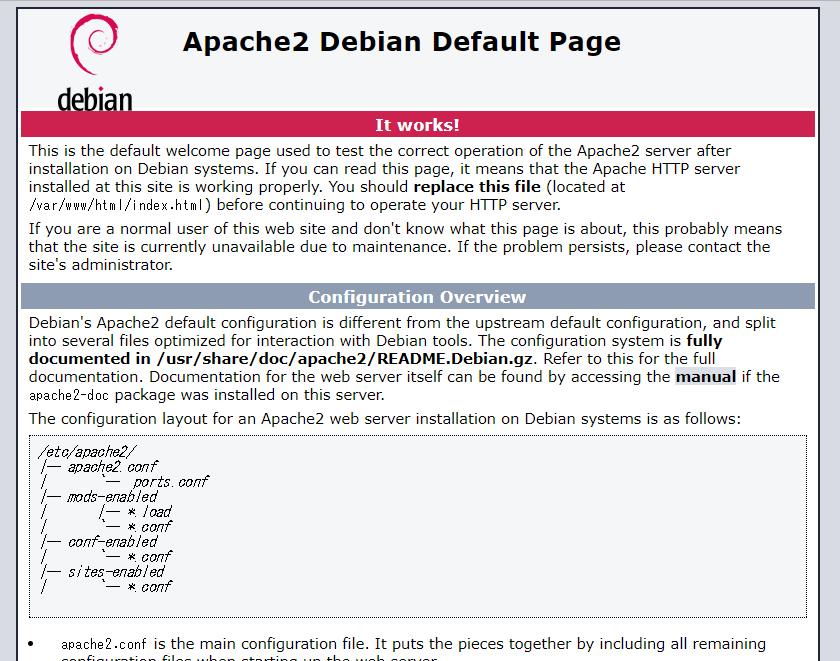

手順2 Apache2のインストールと起動

以下のコマンドでApache2のインストールを行います。

sudo apt-get -y install apache2

問題なくインストールすることができれば、ブラウザで

http://localhostもしくはhttp://[Raspberry PiのIPアドレス]でテストページが表示されます。

手順2 PHPのインストール

以下のコマンドでPHPのインストールを行います。

sudo apt-get -y install php

「php -v」コマンドで現在のPHPバージョンが確認できます。

手順3 Apache2とPHPの連携確認

上記手順を踏めばおそらくApacheとPHPの連携は完了しています。

テストとして以下のPHPプログラムをindex.phpとし、/var/www/html/に配置します。

index.php

<?php

phpinfo();

?>

http://localhost/index.phpもしくはhttp://[Raspberry PiのIPアドレス]/index.phpで以下の様なページが表示されると思います。さらに下にはPHPに関する様々な記述がされているはずです。

index.phpの中に記述したphpinfo()関数によって表示される上記情報は攻撃者にとって有益な情報が含まれる可能性があります。このテストが完了すればindex.phpは削除してください。

以下のコマンドでMySQL(MariaDB)のインストールを行います。

sudo apt-get -y install mysql-server

コマンド上ではmysql-serverとなっていますが、実際にインストールされるのはMySQLと同様の機能を持つMariaDBです。

あ、もうMySQLって書かずにMariaDBって書きますね。

手順5 MariaDBの設定

このMariaDBがなかなかくせ者。

間違っているかもしれませんが、MariaDBのrootユーザにパスワードを割り当ててもでたらめなパスワードでデータベースにアクセスできてしまいます。

どうやらこれはMariaDBのセキュリティ対策(?)なようで、Linuxのrootユーザからアクセスされた時のみMariaDBのrootユーザでアクセスできるんだそう。

そのため、MariaDBのrootユーザへパスワードを割り当てることに意味はないのかな?

このへんよく分かってないのですが、MariaDBにroot以外のユーザを作ればとりあえず何とかなります。

まずはMariaDBにログインします。

sudo mysql -u root

これだけでログインできるはずです。

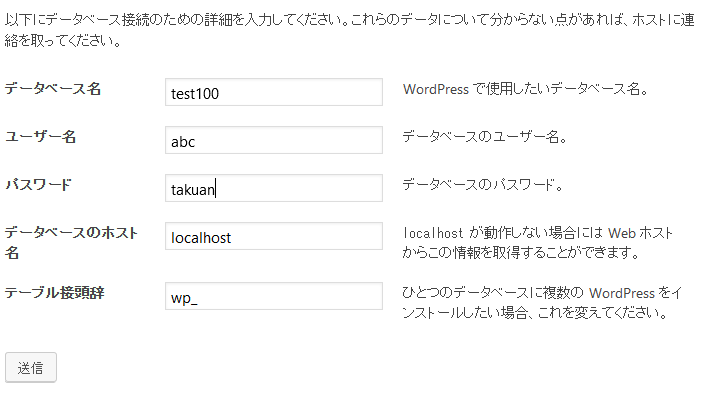

続いてWordPressで利用するデータベースとユーザを作ります。

データベースの作成

CREATE DATABASE database_name;

「database_name」の箇所に好きなデータベース名を入れます。

とりあえず「test100」という名前にしときます。

CREATE DATABASE test100;

ユーザの作成

CREATE USER 'name'@'localhost' IDENTIFIED BY 'password';

例えば「abc」というユーザでパスワードが「takuan」だとすると以下の様になります。

CREATE USER 'abc'@'localhost' IDENTIFIED BY 'takuan';

続いてユーザにデータベースの操作権を与えます。

GRANT ALL PRIVILEGES ON database_name.* TO 'name'@'localhost';

私の場合は

GRANT ALL PRIVILEGES ON test100.* TO 'abc'@'localhost';

となるわけです。

最後に上記の設定を反映しましょう。

FLUSH PRIVILEGES;

これでMariaDBの設定は終わりです。

手順6 Torのインストール

以下のコマンドでTorのインストールを行います。

sudo apt-get -y install tor

続いて/etc/tor/torrcを開き以下のコメント行を有効化します。

#HiddenServiceDir /var/lib/tor/hidden_service/

#HiddenServicePort 80 127.0.0.1:80

↓

HiddenServiceDir /var/lib/tor/hidden_service/

HiddenServicePort 80 127.0.0.1:80

編集が終わればTorを再起動します。

sudo systemctl restart tor

再起動が完了すれば、/var/lib/tor/hidden_service/に「hostname」と「private_key」というファイルが作成されています。

「hostname」ファイルを開くと[ランダム文字列].onionという文字列が記述されています。

Tor BrowserなどでそのURLにアクセスし、Apacheのテストページが表示されていることを確認してください。

※Torが動作しているかは以下のコマンドを実行すると確認できます。

ps auxw | grep tor

手順7 WordPressのインストール

とりあえずWordPressを公式サイトからダウンロードしてZIPを解凍します。

http://文字列.onionでブログのトップページを表示したい場合はZIP解凍後に展開されるフォルダの中身を/var/www/html/に配置します。

http://文字列.onion/任意の文字列でブログのトップページを表示したい場合はZIP解凍後に展開される「wordpress」というフォルダを任意の文字列に変更してフォルダごと/var/www/htmlに配置します。

Tor Browserなどでアクセスすると、、、。

こんなページが。あ、PHPとMariaDB連携させるの忘れた。

※もしApacheのテストページが表示される場合はキャッシュが原因だと思うのでURLにindex.phpを付けて読み込みすると大丈夫だと思います。

と、いうことで以下のコマンドで連携させます。

sudo apt-get -y install php-mysql

無事インストールできたら、

の最後に

extension=mysql.so

を追加します。

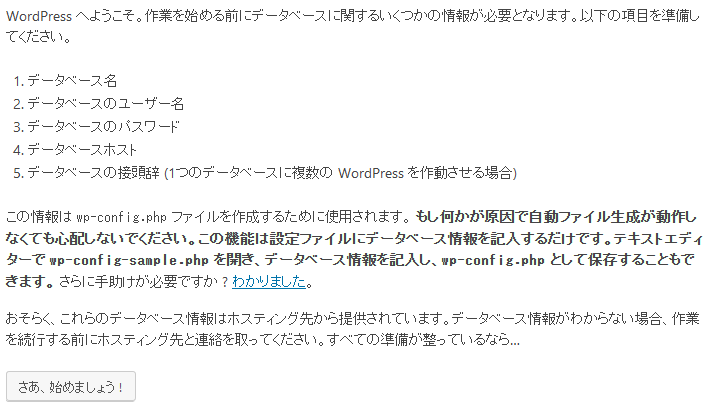

apacheを再起動すればWordPressのインストール画面が現れます。

sudo systemctl restart apache2

「さあ、始めましょう!」をクリックすると必要な情報が求められます。

変更する必要があるのは「データベース名」「ユーザ名」「パスワード」だけで問題ありません(今回の場合は)。

MariaDBの設定で作成したものを入れるだけで問題ありません。画像には私の例を記述しました。

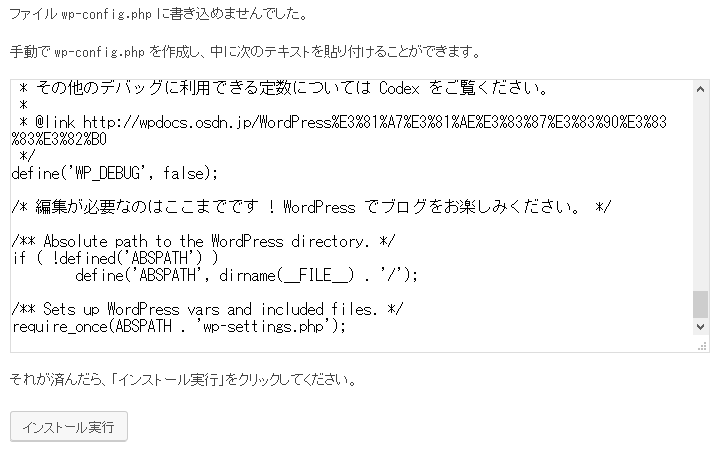

送信ボタンを押すと、、、。

書き込み権限がないそうですね。

/etc/apache2/apache2.confを見ると以下の様に記述されています。

apacheを動作させているユーザ名とグループ名を調べます。

ps auxw | grep apache2

コマンドを実行すると「root」や「www-data」「pi」が動作させていることが分かります。

以下のコマンドをWordPressのファイルが配置された場所で実行します。

sudo chown -R www-data:www-data ./

これで先ほどのエラー画面は出ないはずです。

後は何も問題なくいくはずです。